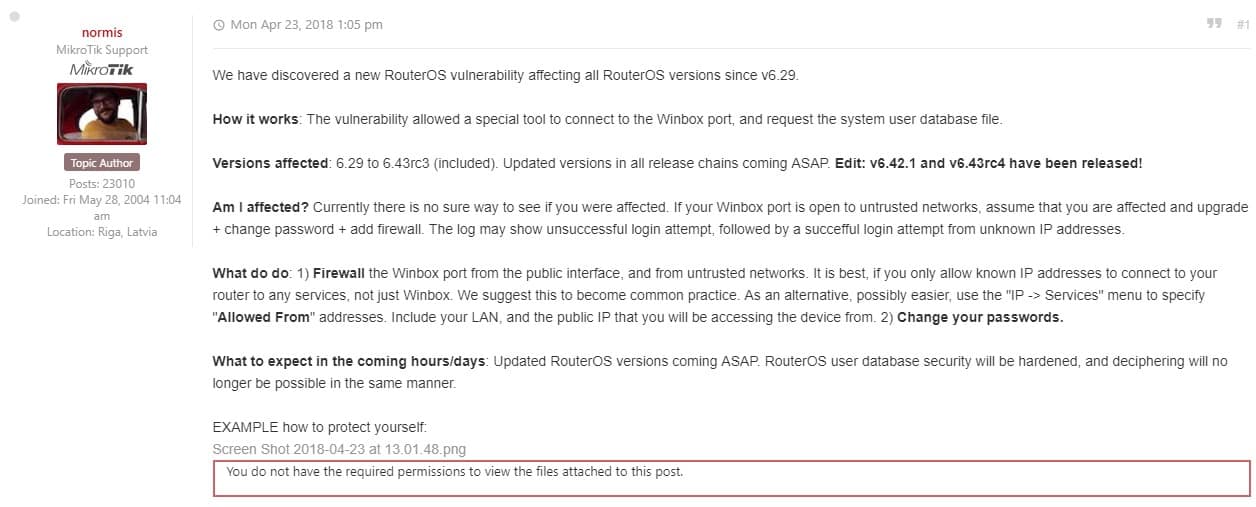

De acordo com a empresa Kaspersky Security, foi emitido um relatório sobre uma campanha de ciberespionagem altamente sofisticada chamada Slingshot.

“O vetor de ataque usa uma maneira única para a infecção. De acordo com a pesquisa, muitas vítimas foram atacadas por roteadores comprometidos da Mikrotik. Os roteadores baixam e executam vários arquivos DLL no curso normal dos negócios. Os atacantes encontraram uma maneira de comprometer os dispositivos adicionando uma DLL maliciosa a um pacote legitimo de outras DLLs. A DLL ruim foi um downloader para vários arquivos maliciosos, que também foram armazenados no roteador.”

Segundo a Kaspersky Security foi relatado a fabricante Mikrotik que já corrigiu o problema.

O ataque é altamente sofisticado pois o carregador inicial substitui uma biblioteca legítima do Windows ‘scesrv.dll’ por uma maliciosa exatamente do mesmo tamanho. Não só isso, ele interage com vários outros módulos, incluindo um carregador de ring-0, sniffer de rede de modo kernel, packer independente de base e sistema de arquivos virtual, entre outros.

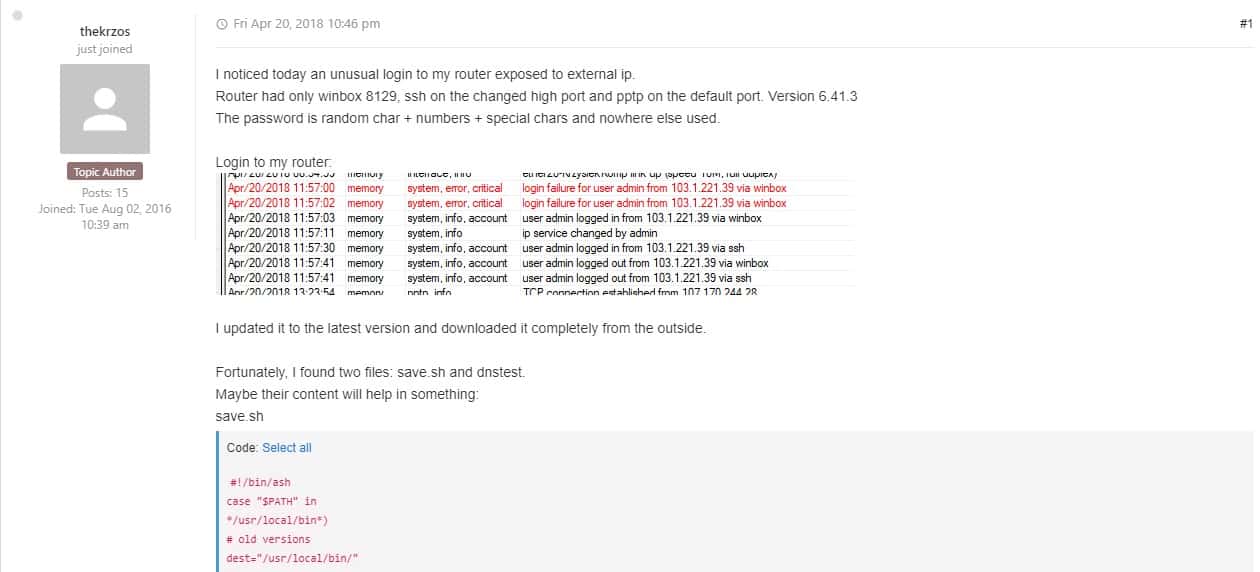

Embora, para a maioria das vítimas, o vetor de infecção para Slingshot permaneça desconhecido, conseguimos encontrar vários casos em que os atacantes conseguiram acessar os roteadores Mikrotik e colocou um componente baixado pelo Winbox Loader, um conjunto de gerenciamento para roteadores Mikrotik.Por sua vez, isso infectou o administrador do roteador.

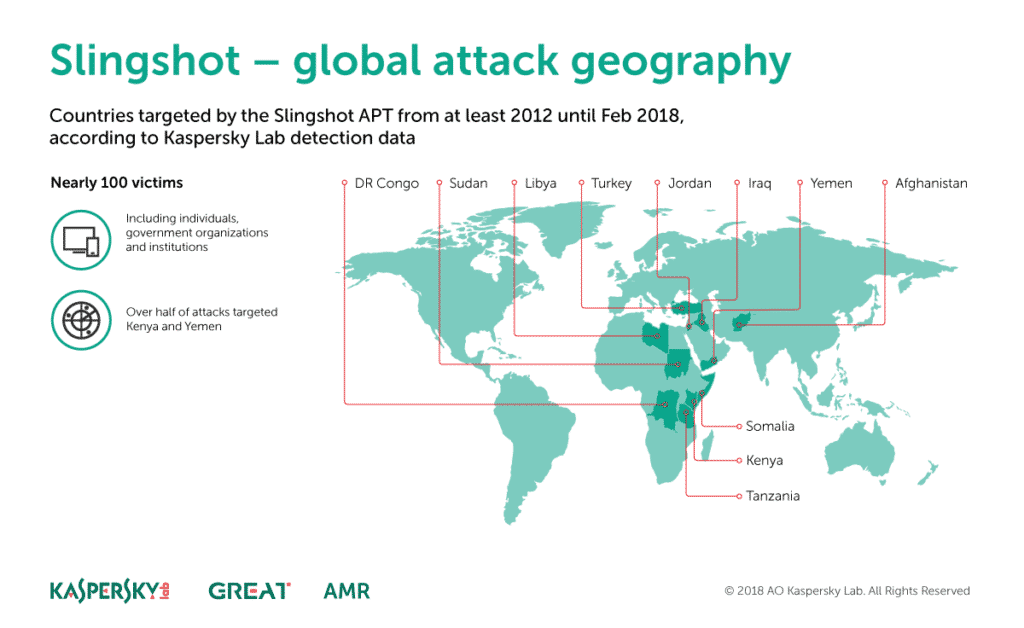

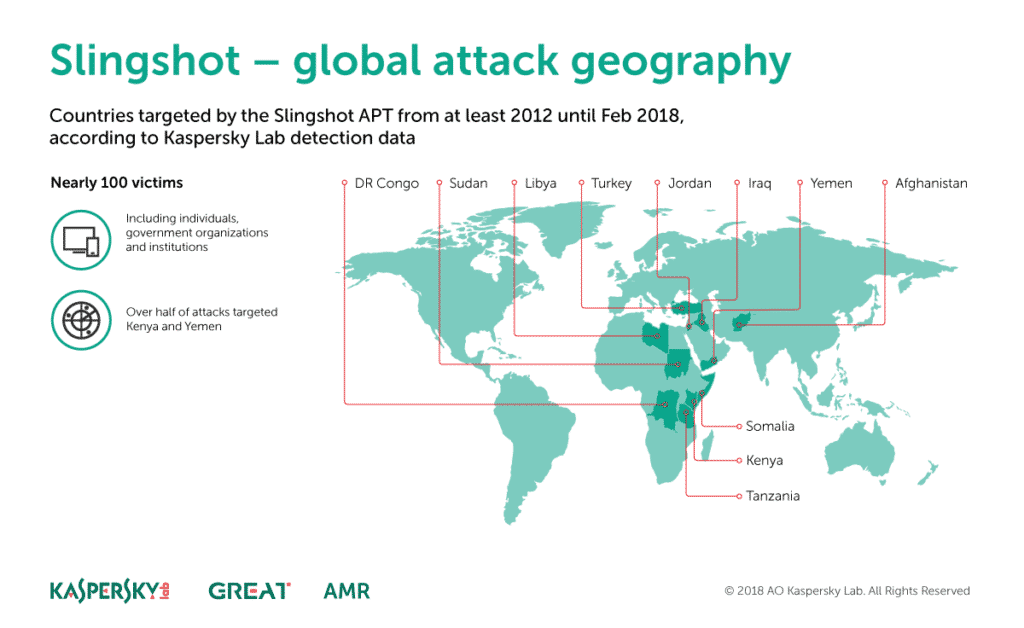

Acreditamos que este cluster de atividade começou em pelo menos 2012 e ainda estava ativo no momento desta análise (fevereiro de 2018).

Ainda não se sabe ao certo a ordem, mas a maioria das vítimas que observaram parece ter sido inicialmente infectada através de uma exploração do Windows ou comprometimento dos roteadores Mikrotik.

Como exatamente a infecção ocorre?

O método exato utilizado pela Slingshot para explorar os roteadores em primeira instância ainda não está claro.Quando o usuário alvo executa o Winbox Loader software (um utilitário usado para a configuração do roteador Mikrotik), isso se conecta ao roteador e baixa algumas DLLs (bibliotecas de links dinâmicos) do sistema de arquivos do roteador.

Um deles – ipv4.dll – foi colocado pela APT com o que é, de fato, um downloader para outros componentes maliciosos.Winbox Loader baixa esta biblioteca ipv4.dll para o computador do destino, carrega-a na memória e a executa.

Esta DLL então se conecta a um IP e uma porta de código rígido (em todos os casos que vimos foi o endereço IP do roteador), baixa os outros componentes maliciosos e os executa.

Para executar o seu código no modo kernel nas versões mais recentes dos sistemas operacionais, que possuem o Driver Signature Enforcement, o Slingshot carrega drivers vulneráveis assinados e executa seu próprio código através de suas vulnerabilidades.

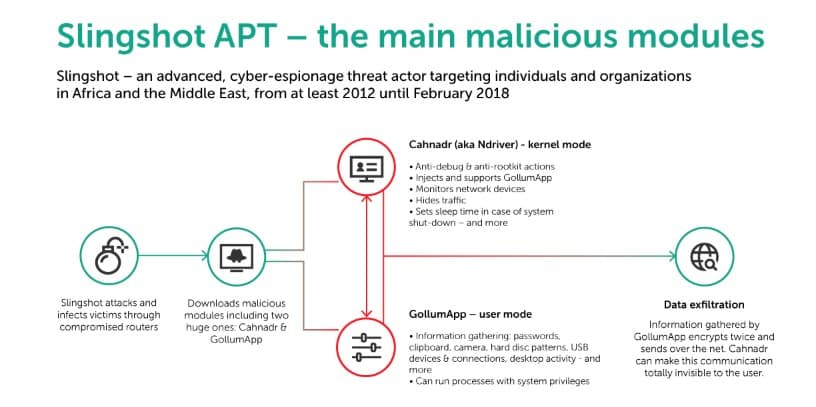

Após a infecção, a Slingshot carregaria vários módulos no dispositivo da vítima, incluindo dois grandes e poderosos: Cahnadr, o módulo do modo kernel e o GollumApp, um módulo de modo de usuário.Os dois módulos estão conectados e podem suportar-se mutuamente na coleta de informações, persistência e exfiltração de dados.

O módulo mais sofisticado é o GollumApp.Isso contém quase 1.500 funções de código de usuário e fornece a maioria das rotinas acima descritas para persistência, controle de sistema de arquivos e comunicações C & C.

Canhadr, também conhecido como NDriver, contém rotinas de baixo nível para operações de rede, IO e assim por diante.Seu programa em modo kernel é capaz de executar código malicioso sem bater todo o sistema de arquivos ou causar tela azul – uma conquista notável.Escrito em linguagem C pura, o Canhadr / Ndriver fornece acesso total ao disco rígido e à memória operacional, apesar das restrições de segurança do dispositivo, e executa o controle de integridade de vários componentes do sistema para evitar depuração e detecção de segurança.

Mikrotik é o único roteador afetado?

Algumas vítimas podem ter sido infectadas através de outras rotas.Durante a nossa pesquisa, também encontramos um componente chamado KPWS que acabou por ser outro downloader para os componentes do Slingshot.

O que os usuários de roteadores Mikrotik podem fazer para se proteger?

Os usuários de roteadores Mikrotik devem atualizar para a mais recente versão do software o mais rápido possível para garantir proteção contra vulnerabilidades conhecidas.Além disso, o Mikrotik Winbox já não faz o download de nada do roteador para o computador do usuário.

Recebemos um e-mail da própria Mikrotik informando (https://forum.mikrotik.com/viewtopic.php?f=21&t=132499) que a correção foi efetuada em março de 2017 em RouterOS v6.38.5

Que tipo de informação a Slingshot parece estar procurando?

O objetivo principal da Slingshot parece ser a ciberespionagem.A análise sugere que ele colecione screenshots, dados de teclado, dados de rede, senhas, conexões USB, outras atividades de desktop, área de transferência e muito mais.Mas, com acesso total à parte do sistema do kernel, ele pode roubar o que quiser: números de cartão de crédito, hashes de senha, números de conta de segurança social – qualquer tipo de dados.

Como a Slingshot evitou a detecção?

O ator da ameaça combinou uma série de abordagens conhecidas para protegê-lo de forma muito eficaz da detecção: incluindo a criptografia de todas as cadeias de caracteres em seus módulos, chamando serviços de sistema diretamente para ignorar ganchos de produtos de segurança, usando várias técnicas anti-bug e muito mais.

Além disso, ele pode desligar seus componentes, mas garantir que eles completem suas tarefas antes do fechamento.Este processo é desencadeado quando há sinais de um evento iminente no sistema, como um desligamento do sistema, e provavelmente é implementado para permitir que os componentes do malware do modo usuário completem suas tarefas adequadamente para evitar a detecção durante qualquer pesquisa forense.

Você disse que desabilita o módulo de desfragmentação de disco no sistema operacional Windows.Por quê?

Esta APT usa seu próprio sistema de arquivos criptografados e isso pode ser localizado entre outros em uma parte não utilizada de um disco rígido.Durante a desfragmentação, a ferramenta de desfragmentação realoca dados no disco e esta ferramenta pode escrever algo em setores onde a Slingshot mantém seus sistemas de arquivos (porque o sistema operacional pensa que esses setores são gratuitos).Isso prejudicará o sistema de arquivos criptografados.Nós suspeitamos que o Slingshot tenta desativar a desfragmentação dessas áreas específicas do disco rígido para evitar que isso aconteça.

Como é que ele filtra dados?

O malware infiltra dados através de canais de redes padrão, esconde o tráfego sendo extraído por meio de ligações legítimas, verificando os pacotes de dados do Slingshot e mostrando o usuário (e os programas dos usuários como sniffers e assim por diante) limpa o tráfego sem dados filtrados.

Utiliza explorações para vulnerabilidades de dia zero?Alguma outra façanha?

Nós não vimos a Slingshot explorar nenhum dia zero, mas isso não significa que não – essa parte de uma história ainda não está clara para nós.Mas ele explora vulnerabilidades conhecidas nos drivers para passar o código executável no modo kernel.Essas vulnerabilidades incluem CVE-2007-5633;CVE-2010-1592, CVE-2009-0824.

Qual é o perfil da vítima e a geografia alvo?

Até agora, os pesquisadores viram cerca de 100 vítimas da Slingshot e seus módulos relacionados, localizados no Quênia, Iêmen, Afeganistão, Líbia, Congo, Jordânia, Turquia, Iraque, Sudão, Somália e Tanzânia.A maioria das vítimas parece ser alvo de indivíduos em vez de organizações, mas existem algumas organizações governamentais e instituições.O Quênia e o Iêmen representam a maioria das vítimas observadas até à data.

O que sabemos sobre o grupo por trás do Slingshot?

As amostras maliciosas investigadas pelos pesquisadores foram marcadas como “versão 6.x”, o que sugere que a ameaça existe há um longo período de tempo.O tempo de desenvolvimento, habilidade e custo envolvidos na criação do conjunto de ferramentas complexas do Slingshot provavelmente será extremamente elevado.Em conjunto, essas pistas sugerem que o grupo por trás da Slingshot provavelmente será altamente organizado e profissional e provavelmente patrocinado pelo estado.

As pistas de texto no código sugerem que é de língua inglesa.Algumas das técnicas utilizadas pela Slingshot, como a exploração de drivers legítimos e vulneráveis, já foram vistas anteriormente em outros malwares, como White e Gray Lambert. No entanto, a atribuição precisa é sempre difícil, senão impossível de determinar, e cada vez mais propensas a manipulação e erro.

Você ainda não tem um bom antivírus?

Saiba que um sistema de antivírus pode ajudar você a manter seu computador seguro e assim não comprometer seus dados e nem equipamentos que você tem acesso.

Obtenha agora mesmo: https://resolvesolucoes.com.br/seguranca/antivirus/

Saiba mais em:

https://www.kaspersky.com/blog/web-sas-2018-apt-announcement-2/21514/

https://securelist.com/apt-slingshot/84312/